포스팅 이동하였습니다.

사진을 훑어보시고, 읽어볼만한 가치가 있다고 판단되면

본문 최하단의 링크 주소로 옮겨가서 봐주세요.

감사합니다.

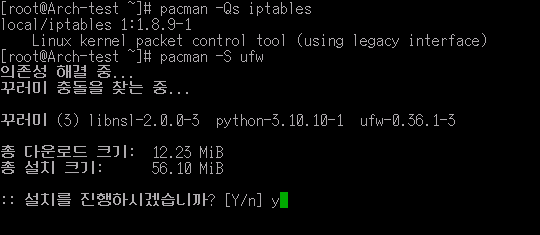

https://www.sobi.tips/아치리눅스-설치-과정-19/

반응형

'도움이 되는 Tip > 리눅스&워드프레스' 카테고리의 다른 글

| 아치리눅스 설치 과정 20 - 일반 추천사항 : GUI 설치 (GNOME) (0) | 2023.04.24 |

|---|---|

| 아치리눅스 설치 과정 18 - 일반 추천사항 : pacman 병렬 다운로드 활성화 (0) | 2023.04.15 |

| 아치리눅스 설치 과정 17 - 일반 추천사항 : 보안(Security) 강화 (0) | 2023.04.14 |